Terminal: [Question] Configuration du profil du terminal Windows pour qu'il se lance toujours en mode élevé

Salut! Existe-t-il un moyen de configurer un profil pour que le commandLine qu'il lance démarre toujours avec des autorisations élevées (administrateur) ?

Actuellement, vous pouvez lancer l'intégralité de l'application en tant qu'administrateur, mais chaque commandLine s'exécute en tant qu'administrateur, ce qui n'est pas idéal.

Tous les 212 commentaires

Il n'y a pas. Je ne pense pas que nous prévoyons de prendre en charge des onglets mixtes élevés et non élevés, car c'est un peu une faille de sécurité.

Oui, je sais que sudo est une chose, mais nous avons eu de nombreuses discussions avec l'équipe de sécurité au sujet de la création d'un sudo pour Windows. Le problème principal est dû au fait que tout processus non élevé peut envoyer des frappes à n'importe quelle autre fenêtre non élevée.

Si vous aviez une ligne de commande élevée s'exécutant dans une fenêtre non élevée, un acteur malveillant non fiable pourrait exécuter une attaque d'élévation de privilèges en pilotant les fenêtres non élevées qui exécutent la ligne de commande élevée.

(pour ce qui est de lier des discussions connexes, #146)

MODIFIER (14 février 2020)

D'accord, donc ce commentaire n'a pas très bien vieilli. À l'origine, il n'y avait _aucun_ plan pour supporter cela, car cela ne fonctionnerait pas avec le seul HWND que nous avions. Nous travaillons à la conception d'une solution qui _pourrait_ prendre en charge cela à l'avenir, mais nous ne pouvons rien nous engager tant que nous ne sommes pas sûrs de pouvoir proposer une solution sécurisée appropriée, qui garantit qu'un processus à privilèges inférieurs ne peut pas conduire un terminal à privilèges plus élevés.

Semble raisonnable. Je pense qu'avoir quelque chose comme une combinaison de # 576 (Ouvrir en tant qu'administrateur dans la liste de raccourcis) et peut-être une sorte de raccourci clavier pour lancer une session d'administration du terminal résoudrait la plupart de mes problèmes ici.

Qu'en est-il d'avoir un terminal standard et élevé ouvert dans une seule fenêtre mais des onglets séparés ?

@mdtauk Je pense que cela relève malheureusement de la même catégorie. Étant donné que tous les onglets sont sous le même HWND, le HWND racine est ce qui devrait être élevé pour empêcher les applications non élevées de piloter la fenêtre.

Du point de vue de la sécurité (en ignorant la conception de Windows Terminal, HWND à racine unique, etc.), dans quelle mesure le terminal exécute-t-il des onglets à élévation mixte par rapport à l'exécution, par exemple, d'une instance PowerShell élevée à côté d'une instance non élevée dans l'UX actuel ? Le fait que les applications de la console soient hébergées dans des onglets Terminal ne fait aucune différence pour moi...

Sur une note similaire: comment avoir une fenêtre non élevée est-il plus sécurisé même si j'ouvre une session PS distante où je peux maintenant avoir des privilèges d'administrateur sur un serveur distant qu'un non-élevé pourrait désormais conduire. Pour moi, cela semble bien pire que d'obtenir un accès administrateur local, donc je ne pense pas que l'exécution d'un onglet en tant qu'administrateur soit différente de la communication à distance / ssh vers d'autres serveurs. Dans les deux cas, je dois me sentir suffisamment à l'aise avec mon système pour le faire. C'est une chose "je suis assez vieux et je comprends les risques".

Chaque fois que j'essaie d'exécuter l'application Terminal avec un compte administrateur, faites un clic droit -> exécuter en tant qu'administrateur, l'UAC apparaît deux fois et une erreur se produit en disant :

"Windows ne trouve pas (chemin\WindowsTerminal.exe) Assurez-vous d'avoir tapé...".

Le chemin existe et l'application fonctionne correctement pour l'utilisateur non administrateur qui a créé l'application, mais l'autre utilisateur administrateur ne peut pas l'exécuter.

Si je me connecte à l'utilisateur administrateur, l'application du terminal n'est présente ni dans les paramètres ni dans le menu Démarrer, comme si elle n'avait jamais été installée sur le système.

Existe-t-il un moyen de créer l'application afin qu'elle s'installe pour tous les utilisateurs ? Ou la racine du projet doit-elle se trouver dans un répertoire non spécifique à l'utilisateur ?

@

Chaque fois que j'essaie d'exécuter l'application Terminal avec un compte administrateur, faites un clic droit -> exécuter en tant qu'administrateur, l'UAC apparaît deux fois et une erreur se produit en disant :

"Windows ne trouve pas (chemin\WindowsTerminal.exe) Assurez-vous d'avoir tapé...".Le chemin existe et l'application fonctionne correctement pour l'utilisateur non administrateur qui a créé l'application, mais l'autre utilisateur administrateur ne peut pas l'exécuter.

Si je me connecte à l'utilisateur administrateur, l'application du terminal n'est présente ni dans les paramètres ni dans le menu Démarrer, comme si elle n'avait jamais été installée sur le système.Existe-t-il un moyen de créer l'application afin qu'elle s'installe pour tous les utilisateurs ? Ou la racine du projet doit-elle se trouver dans un répertoire non spécifique à l'utilisateur ?

Je vois le même problème se produire également.

Version Windows 18922.1000

D'accord, donc l'exécution d'applications de magasin en tant qu'administrateur ou utilisateur différent ne fonctionne pas (par conception BTW). Beaucoup d'entre nous sont connectés (au PC) en tant que compte normal non élevé. Nous exécutons powershell/cmd/etc en tant qu'administrateur pour effectuer certaines tâches.

Si le choix final est de déployer cette application dans le magasin Windows, cela ne me sert à rien sans un moyen d'ouvrir des onglets élevés. Mes 2 centimes.

"Inutile" est peut-être un peu dur, mais en effet, nous avons besoin d'un moyen d'utiliser le nouveau terminal à la fois pour les applications/shells de console non élevés et élevés. Et pour moi, le meilleur UX serait de prendre en charge un mélange d'onglets élevés et non élevés dans la même instance de terminal Windows. Moins préférable : prendre en charge zéro à plusieurs (généralement une) instances élevées (chacune avec un à plusieurs onglets) aux côtés de zéro à plusieurs (généralement une) instances non élevées.

ConEmu est capable de mélanger des onglets élevés et non élevés dans la même fenêtre. Est-ce que quelque chose comme ça ne peut pas être fait ici?

Pourrions-nous avoir un Terminal surélevé pour lancer des onglets non surélevés ? J'ai encore besoin de lancer une élévation MAIS je peux ouvrir un nouvel onglet "protégé".

Si nous voulons être très spécifiques à Windows et ignorer d'autres plates-formes qui pourraient éventuellement voir Terminal, l'utilisation de conteneurs Windows ou de processus virtualisés pourrait peut-être aider certains à résoudre ce problème. Personnellement, je suis très bien avec la solution actuelle, mais faire en sorte que les applications de la console s'exécutent en tant que processus isolés par défaut ne serait pas une mauvaise idée du point de vue de la sécurité.

L'élévation mixte dans une fenêtre est un must, du moins pour moi.

Pourrait-il s'agir d'une fonctionnalité facultative à basculer dans les paramètres ?

@pratnala Avec ConEmu, ça ne fait que _ressembler_ à faire ça, mais ça ne fait pas vraiment ça du tout. Les "onglets" élevés et non élevés ne sont que des vues dans deux fenêtres/processus racine complètement séparés et isolés. Il le fait en grattant le contenu des fenêtres entre autres et les assistants d'élévation proxy/courtier, etc. Bien sûr, c'est techniquement possible, mais ce que fait ConEmu est en fait un peu dangereux. C'est une chose pour un programme tiers de faire cela et de faire en sorte que les gens acceptent le risque en téléchargeant ConEmu, mais c'en est une autre pour Microsoft d'approuver officiellement cela en le faisant lui-même. Si je veux cacher mes clés de porte d'entrée sous le paillasson, alors très bien - c'est mon risque stupide à prendre. Mais que se passe-t-il si chaque porte que vous achetez met un jeu de clés sous le paillasson ?

Mais voyez, je développe en C++ (et C#, PowerShell, Ruby, Python, GoLang, à peu près tout ce qui se présente à moi.) J'ai installé ConEmu et TakeCommand, ainsi que mingw. Je sais dans quel sens tenir les ciseaux pendant que je cours.

PowerShell _est_ une faille de sécurité. Un outil d'automatisation très utile, permettant toutes sortes d'accès inattendus. Et ce que nous demandons (modes mixtes) est certainement plus sûr que l'alternative (tous élevés.) Vraiment, ce (terminal) est un outil puissant pour les utilisateurs expérimentés, dont la plupart comprennent probablement extrêmement bien le paysage de la sécurité... et comprennent compromis pragmatique.

La confiance zéro ne fonctionne que lorsqu'elle n'est pas débilitante.

@robomac Si nous pouvions convaincre l'équipe de sécurité (qui nous a dit à plusieurs reprises de ne même pas s'aventurer à distance près d'une élévation mixte) que seules les personnes qui savent tenir leurs ciseaux correctement et ne pas courir avec eux _utiliseraient_ ce projet, nous le ferions probablement. Je ne sais pas si j'y crois moi-même. Voici pourquoi:

Comme si ce n'était pas le cas, si Terminal s'exécute en élévation mixte (d'un hôte Medium-IL à un client High-IL), il peut toujours être forcé de recevoir des entrées de toute autre personne s'exécutant en tant que cet utilisateur. Même si la personne derrière le clavier est une sainte et ne s'élève que pendant les dix secondes dont elle a besoin pour s'élever, _toute application exécutée sous son compte d'utilisateur peut se faire passer pour l'administrateur sans invite d'élévation supplémentaire_. Probablement entièrement non détecté, même.

@ DHowett-MSFT Je vous remercie d'avoir répondu. Vous partez du principe que nous autorisons l'exécution de processus malveillants de toute façon. Nous restreignons les autorisations en dehors des mantras "Best Practices" que nous faisons avec notre pose de chien tête en bas tous les matins, mais si vous craignez vraiment que quelques heures, même, d'accès au terminal élevé vous mettent en danger _sur votre propre système qui vous développez sur_ ...

- Vous ne devriez pas exécuter Terminal et

- Vous devriez essuyer et recommencer.

Je vous accorde qu'un chercheur de virus (informatiques) ne devrait pas risquer cela dans un chemin vectoriel... mais même au début, nous les avons mis en bac à sable dans des machines virtuelles. Mais "Terminal" n'est pas pour vos proches peu avertis ; c'est un outil électrique.

Il existe une manière standard de gérer le risque. Apporté à vous par le monde du navigateur. Lorsque vous accédez aux drapeaux avancés, vous recevez un avertissement, à peu près, "Voici des dragons". (Je pense que c'est précisément cela dans Pale Moon... qui est le navigateur de sécurité hard-core sérieux.) Ajoutez l'avertissement (non-UAC, supplémentaire), mais laissez l'utilisateur décider.

Une autre question : est-ce que deux sessions distinctes de Terminal, l'une élevée, l'autre non, se comporteraient comme prévu ? Ou les deux seraient-ils des vecteurs pour toutes les sessions ?

Je ne conteste pas que les gens devraient pouvoir opter pour quelque chose comme ça. :le sourire:

deux séances distinctes

Oh, oui, cela devrait absolument fonctionner aujourd'hui - et ne pas être un vecteur (celui élevé fonctionne entièrement du côté High-IL du monde et ne peut être piloté par aucun autre processus Medium-IL)

ça devrait absolument marcher aujourd'hui

Dans le même esprit, 2 onglets ne peuvent-ils pas tourner dans des traitements différents et ainsi permettre une élévation mixte dans une même fenêtre ?

@DHowett-MSFT Alors pourquoi les deux sessions distinctes ne peuvent-elles pas être hébergées dans l'application globale ? Ce n'est vraiment pas difficile à faire.

Je pense que je comprends les implications de sécurité d'avoir des applications de console élevées en premier lieu, mais ce que je ne peux pas comprendre, c'est pourquoi avoir deux types d'onglets (élevés et non élevés) dans Windows Terminal serait _plus risqué_ que ce que Windows a pris en charge pour les âges, c'est-à-dire l'exécution côte à côte de CMD / PowerShell élevés et non élevés. Quelqu'un peut-il nous éclairer à ce sujet?

@robomac

[1] C'est trivial lorsque vous _hébergez des fenêtres traditionnelles_ avec des poignées de fenêtre traditionnelles. Cela fonctionne très bien dans le cas conemu, ou dans le cas du shell à onglets, où vous pouvez prendre en charge une fenêtre dans une session élevée et la re-parent sous une fenêtre dans une session non élevée.

Lorsque vous faites cela, il y a quelques fonctionnalités de sécurité que j'aborderai dans [2]. À cause de cela, vous pouvez le parent mais vous ne pouvez pas vraiment le forcer à faire quoi que ce soit.

Il y a un problème, cependant. Le terminal n'est pas conçu comme une collection de fenêtres re-parentables. Par exemple, il n'exécute pas un hôte de console et ne déplace pas sa fenêtre dans un onglet. Il a été conçu pour prendre en charge une "connexion" - quelque chose qui peut lire et écrire du texte. C'est une primitive de niveau inférieur à une fenêtre. Nous avons réalisé l'erreur de nos manières et avons décidé que le modèle UNIX avait raison tout le temps, et les canaux, le texte et les flux sont _là où ils se trouvent._

Étant donné que nous utilisons des îlots Xaml pour héberger une interface utilisateur moderne et y assembler une surface DirectX, nous sommes de toute façon bien au-delà du monde des poignées de fenêtre standard. Les îles Xaml sont entièrement composées en un seul HWND, un peu comme Chrome et Firefox et la gamme de jeux DirectX/OpenGL/SDL. Nous n'avons pas de composants qui peuvent être exécutés dans un processus (élevé) et hébergés dans un autre (non élevé) qui ne sont pas les "connexions" susmentionnées.

Maintenant, la question de suivi évidente est _"pourquoi ne pouvez-vous pas avoir une connexion élevée dans un onglet à côté d'une connexion non élevée?"_ C'est là que @sba923 devrait reprendre la lecture (:smile:). Je vais probablement couvrir certaines choses que vous (@robomac) connaissez déjà.

[2] Lorsque vous avez deux fenêtres sur le même bureau dans la même station Windows, elles peuvent communiquer entre elles. Je peux facilement utiliser SendKeys via WScript.Shell pour envoyer une entrée au clavier à n'importe quelle fenêtre que le shell peut voir.

L'exécution d'un processus a élevé _severs_ cette connexion. La coque ne peut pas voir la fenêtre surélevée. Aucun autre programme au même niveau d'intégrité que le shell ne peut voir la fenêtre élevée. Même s'il a sa poignée de fenêtre, il ne peut pas vraiment interagir avec lui. C'est aussi pourquoi vous ne pouvez pas glisser/déposer de l'explorateur dans le bloc-notes si le bloc-notes est exécuté en mode élevé. Seul un autre processus élevé peut interagir avec une autre fenêtre élevée.

Cette fonctionnalité de "sécurité" (appelez-la comme vous voulez, elle était probablement destinée à être une fonctionnalité de sécurité à un moment donné) n'existe que pour quelques types d'objets globaux de session. Les fenêtres en font partie. Les tuyaux n'en font pas vraiment partie.

Pour cette raison, il est trivial de briser cette sécurité. Prenons le terminal comme exemple. Si nous commençons une connexion élevée et l'hébergeons dans une fenêtre _non élevée_, nous avons soudainement créé un conduit à travers cette limite de sécurité. La chose surélevée à l'autre bout n'est pas une fenêtre, c'est juste une application en mode texte. Il fait immédiatement les enchères de l'hôte non élevé.

Quiconque peut _contrôler_ l'hôte non élevé (comme WScript.Shell::SendKeys ) _également_ obtient un conduit instantané à travers la limite d'élévation. Soudainement, n'importe quelle application d'intégrité moyenne sur votre système peut contrôler un processus d'intégrité élevée. Cela pourrait être votre navigateur, ou le mineur de bitcoin qui a été installé avec le package left-pad de NPM, ou vraiment n'importe quel nombre de choses.

C'est un petit risque, mais c'est un risque.

D'autres plates-formes ont accepté ce risque de préférence pour la commodité de l'utilisateur. Ils n'ont pas tort de le faire, mais je pense que Microsoft obtient moins de "passe" sur des choses comme "accepter le risque pour la commodité de l'utilisateur". Windows 9x était un désastre de sécurité absolu, et les comptes d'utilisateurs limités et les invites d'élévation et la sécurité au niveau du noyau pour la gestion des fenêtres étaient la réponse à ces problèmes. Ce ne sont pas des serrures à desserrer légèrement.

@ DHowett-MSFT Merci beaucoup pour la clarification. Je pense que nous devrons nous habituer à exécuter une instance élevée de Windows Terminal et une instance non élevée côte à côte, un peu comme nous le faisons avec les applications de console ces jours-ci.

Fascinant. Merci. Terminal étant plus un moteur de rendu de connexion qu'une fenêtre, cela a du sens. Cela donne-t-il à PowerShell, déjà plutôt axé sur les canaux/connexions, un contrôle supplémentaire sur une console fenêtrée ?

Les sessions Terminal distinctes sont-elles entièrement isolées les unes des autres ?

Je serais entièrement satisfait d'avoir simplement une indication que je suis dans une session élevée. Comme "Administrateur : \

???

"Exécuter en tant qu'utilisateur différent" est une chose dont tous les administrateurs Windows ont besoin ! Ce serait très utile s'il est disponible. La meilleure option serait de l'avoir avec un indicateur dans la configuration de chaque profil.

BTW, en parlant d'isolation de fenêtre, permettez-moi de citer le dernier rapport de vulnérabilité ctfmon

L'attaque évidente est un utilisateur non privilégié injectant des commandes dans la session de la console d'un administrateur ou lisant les mots de passe lorsque les utilisateurs se connectent. Même les processus AppContainer en bac à sable peuvent effectuer la même attaque.

@ecki C'est une nouvelle assez troublante. Je suis sûr que Tavis est parti faire la fête ce soir après celui-là.

@DHDHowett-MSFT

Comme beaucoup ici l'ont écrit, si le nouveau terminal n'est pas capable de démarrer avec l'option "exécuter en tant qu'utilisateur différent" que pour un grand nombre d'utilisateurs, il n'est pas très utilisable, il n'est pas non plus compatible avec le "modèle de niveau administratif Active Directory" de Microsoft si vous avez par exemple un utilisateur AD avec des droits par défaut, et exécutez des scripts PS avec un administrateur sur un contrôleur de domaine.

Je n'ai pas beaucoup de cas où je démarre un terminal avec mon utilisateur actuellement connecté… alors je vous demande, quel est le cas d'utilisation de ce terminal ? Ping, nslookup, etc., si telle est l'intention, pourquoi mettez-vous autant de travail dans tout cela ?

Avec "exécuter en tant qu'administrateur", vous avez des points valables, mais pourquoi d'autres consoles comme (PS6/7) prennent toujours en charge ces fonctions, si ce n'est pas sûr ?

J'ai toujours pensé que la nouvelle application Terminal remplacerait toutes les fenêtres cmd/PS/… séparées, mais il semble qu'elle ne soit pas utilisable dans de nombreux scénarios du monde réel. C'est un peu triste tbh...

@Fisico votre expérience n'est pas universelle, et je vous encourage à en tenir compte lorsque vous demandez à quelqu'un de justifier l'existence même de son projet.

Pour votre point général sur "exécuter en tant qu'utilisateur différent" qui n'existe pas/ne fonctionne pas : il s'agit d'une limitation de la plate-forme que nous essayons de lever. Ce n'est pas par malveillance ou par incompétence que nous ne l'appuyons pas.

Quant à la raison pour laquelle d'autres applications de console le prennent en charge, ce n'est pas dangereux lorsqu'ils le font, car ils n'hébergent spécifiquement pas différents niveaux d'élévation dans la même fenêtre. C'est le problème central ici. Parce qu'ils sont hébergés dans des processus autonomes avec des fenêtres autonomes, ils sont exempts de la restriction sur la manipulation au niveau de l'intégrité croisée.

@DHowett-MSFT

Désolé si je vous ai offensé avec mon message, ce n'était pas mon intention, j'y ai mis trop d'émotion.

Je pense que le Terminal est une excellente idée et a un très gros potentiel et je suis heureux que vous le développiez avec la communauté pour en tirer le meilleur parti.

À ce stade, il y a tellement de confusion sur ce qui est mis en œuvre et ce qui ne l'est pas.

"Exécuter en tant qu'administrateur" pour l'ensemble de l'application fonctionne pour le moment, est-ce là pour rester ?

Si je comprends bien, "Exécuter en tant qu'administrateur" pour chaque onglet/profil n'est pas quelque chose que vous souhaitez implémenter. Je pense que cela convient à la plupart d'entre nous.

"Exécuter en tant qu'utilisateur différent" n'est pas possible car Windows ne le prend pas en charge pour les applications, et vous/nous devons attendre que Windows le prenne en charge ? Si oui parle-t-on d'années ?

"Exécuter en tant qu'utilisateur différent" par onglet/profil est également quelque chose que vous ne souhaitez pas implémenter ?

@DHDHowett-MSFT

Comme beaucoup ici l'ont écrit, si le nouveau terminal n'est pas en mesure de démarrer avec l'option "exécuter en tant qu'utilisateur différent"

que pour un grand nombre d'utilisateurs, ce n'est pas très utilisable, ... J'ai toujours pensé que la nouvelle application Terminal

remplacez toutes les fenêtres cmd/PS/… séparées, mais il semble qu'elles ne soient pas utilisables dans de nombreux scénarios réels. C'est un peu triste tbh...

Je ne suis pas d'accord. C'est une énorme avancée par rapport à ce que nous avions auparavant. Malheureusement, la plupart d'entre nous ont probablement pris l'habitude de faire fonctionner nos coquilles en hauteur faute d'une approche plus granulaire... et nous le pouvons toujours. Nous ne pouvons pas les mélanger... mais nous ne l'avons jamais fait. Sérieusement, dans les _trois dernières_ entreprises où j'ai été, le Developer Wiki a effectué toutes les versions/tests dans une invite VS élevée. Nous implémentons la sécurité via des analyses en temps réel, des pare-feu actifs agressifs et sachant que nos développeurs se trompent rarement. Les _non-développeurs_ ne s'exécutent jamais avec des privilèges élevés, car (1) nous ne pouvons pas leur faire confiance et (2) ils n'en ont pas besoin.

Donc, pour ma part, j'apprécie ce nouveau terminal. Ce n'est pas parfait, mais Take Command / TCC non plus. Au moins c'est standard.

@DHDHowett-MSFT

Comme beaucoup ici l'ont écrit, si le nouveau terminal n'est pas en mesure de démarrer avec l'option "exécuter en tant qu'utilisateur différent"

que pour un grand nombre d'utilisateurs, ce n'est pas très utilisable, ... J'ai toujours pensé que la nouvelle application Terminal

remplacez toutes les fenêtres cmd/PS/… séparées, mais il semble qu'elles ne soient pas utilisables dans de nombreux scénarios réels. C'est un peu triste tbh...Je ne suis pas d'accord. C'est une énorme avancée par rapport à ce que nous avions auparavant. Malheureusement, la plupart d'entre nous ont probablement pris l'habitude de faire fonctionner nos coquilles en hauteur faute d'une approche plus granulaire... et nous le pouvons toujours. Nous ne pouvons pas les mélanger... mais nous ne l'avons jamais fait. Sérieusement, dans les _trois dernières_ entreprises où j'ai été, le Developer Wiki a effectué toutes les versions/tests dans une invite VS élevée. Nous implémentons la sécurité via des analyses en temps réel, des pare-feu actifs agressifs et sachant que nos développeurs se trompent rarement. Les _non-développeurs_ ne s'exécutent jamais avec des privilèges élevés, car (1) nous ne pouvons pas leur faire confiance et (2) ils n'en ont pas besoin.

Donc, pour ma part, j'apprécie ce nouveau terminal. Ce n'est pas parfait, mais Take Command / TCC non plus. Au moins c'est standard.

élevé != exécuter en tant qu'utilisateur différent.

J'exécute davantage PowerShell avec d'autres utilisateurs AD, puis avec le mien.

Je suis avec vous que vous exécutez souvent un cmd ou un PS en tant qu'administrateur même si vous n'y êtes pas obligé, mais il y a tellement de cas où vous devez l'exécuter en tant qu'administrateur. La plupart des tâches d'administration système nécessitent des droits d'administrateur ou un utilisateur différent avec une sorte de privilèges.

Bien sûr, si vous devez exécuter des cmd dans un contexte utilisateur, tout va bien.

Je comprends que "élevé ! = exécuter en tant qu'utilisateur différent". Je ne crois tout simplement pas que "exécuter en tant qu'utilisateur différent" soit aussi courant que vous le prétendez.

Je comprends que "élevé ! = exécuter en tant qu'utilisateur différent". Je ne crois tout simplement pas que "exécuter en tant qu'utilisateur différent" soit aussi courant que vous le prétendez.

Si vous avez quelque chose à voir avec l'univers Microsoft, vous en avez absolument besoin.

Ce n'est pas la meilleure idée de se connecter à des machines Windows avec des droits d'administrateur de domaine par exemple.

L'exécution de scripts PS avec un utilisateur disposant de droits d'administrateur de domaine ou d'autres droits est très courante.

@Fisico pourquoi ne pas utiliser la commande New-PSSession alors ?

Les scripts automatisés qui nécessitent un certain type d'élévation spécifique pour un service nécessitent généralement une "exécution en tant qu'utilisateur différent". Que cela s'applique à Terminal est une autre histoire. Vous pouvez toujours modifier votre connexion une fois dans une session CMD ou PS à l'aide de la commande runas . Cela ne changerait pas l'état d'élévation de l'onglet car il utilise la connexion sous-jacente, qui est votre utilisateur habituel. De plus, tous les scripts que vous exécuteriez à l'aide du Planificateur de tâches ou d'une tâche cron ne nécessiteront pas l'exécution de Terminal, sauf si vous l'utilisez pour obtenir une fonctionnalité qui n'existe pas dans une session de console normale. Si tel est le cas, l'utilisation de paramètres pour exécuter ce script avec Terminal, qui se lance en arrière-plan, serait la solution.

Par conséquent, une élévation mixte pour les onglets n'est pas nécessaire. Nous avons une solution de contournement et il est assez facile de copier les commandes runas spécifiques dont vous avez besoin dans un fichier txt que vous pouvez copier/coller dans le terminal, puis remplir votre mot de passe (vous ne devez jamais enregistrer votre mot de passe sur tout ce qui n'est pas crypté).

@SamuelEnglard

Je ne veux pas me connecter à un hôte distant pour exécuter un script.

@WSLUser oui, c'est une option pour utiliser des runas, mais il est beaucoup plus pratique d'exécuter simplement le terminal ou le PS en tant qu'utilisateur différent. Je ne vois pas pourquoi cela devrait être un problème.

@Fisico New-PSSession n'a pas besoin de se connecter à un ordinateur distant, voir la deuxième première entrée de syntaxe.

@SamuelEnglard

Je ne veux pas me connecter à un hôte distant pour exécuter un script.@WSLUser oui, c'est une option pour utiliser des runas, mais il est beaucoup plus pratique d'exécuter simplement le terminal ou le PS en tant qu'utilisateur différent. Je ne vois pas pourquoi cela devrait être un problème.

C'est une opération assez standard pour un utilisateur d'épingler PowerShell à la barre des tâches et de cliquer avec le bouton droit pour s'exécuter en tant qu'administrateur ou dans certains environnements RunAs OtherUser car un compte élevé est nécessaire pour exécuter un script de niveau entreprise. Dire que ce n'est pas possible pour le terminal, c'est comme les environnements qui exploitent PSLockDown et forcent RunAs Admin juste à charger le shell ou VSCode

A mon humble avis

Si vous avez vraiment besoin qu'un onglet s'exécute en tant qu'utilisateur différent, vous pouvez avoir un profil qui s'exécute New-PSSession -Credential | Enter-PSSession au démarrage.

AVIS DE NON- RESPONSABILITÉ : Je ne prends aucune responsabilité pour les ordinateurs détruits à cause de cela.

Si vous avez vraiment besoin qu'un onglet s'exécute en tant qu'utilisateur différent, vous pouvez avoir un profil qui s'exécute

New-PSSession -Credential | Enter-PSSessionau démarrage.> AVIS DE NON- RESPONSABILITÉ : Je n'assume aucune responsabilité pour les ordinateurs détruits à cause de cela.

Bien sûr, ou la "sécurité" qui se tient ici pourrait être reconsidérée. Encore une fois, j'épingle PowerShell à ma barre des tâches, à partir de là, je peux lancer PowerShell sans élévation ; Je peux cliquer dessus avec le bouton droit de la souris et choisir "Exécuter en tant qu'administrateur" et si dans un environnement d'entreprise, je peux cliquer avec le bouton droit sur l'icône, puis Maj-Clic droit sur "Windows PowerShell" et sélectionner "Exécuter en tant qu'utilisateur différent" pour lancer PowerShell avec des identifiants alternatifs. Pas de sessions, pas de RDP vers un autre hôte pour obtenir ces crédits.

Bien sûr, ou la "sécurité" qui se tient ici pourrait être reconsidérée. Encore une fois, j'épingle PowerShell à ma barre des tâches, à partir de là, je peux lancer PowerShell sans élévation ; Je peux cliquer dessus avec le bouton droit de la souris et choisir "Exécuter en tant qu'administrateur" et si dans un environnement d'entreprise, je peux cliquer avec le bouton droit sur l'icône, puis Maj-Clic droit sur "Windows PowerShell" et sélectionner "Exécuter en tant qu'utilisateur différent" pour lancer PowerShell avec des identifiants alternatifs. Pas de sessions, pas de RDP vers un autre hôte pour obtenir ces crédits.

Oui, et je peux aussi le faire avec Windows Terminal. D'accord. Je ne vois pas comment cela aide ceux qui veulent avoir un mélange d'onglets qui s'exécutent en tant qu'utilisateurs différents (ou élévation différente).

"onglets mixtes" mis à part, je veux juste clarifier, vous NE POUVEZ PAS faire cela avec (l'aperçu publié) Windows Terminal en raison de la conception des applications Windows Store. Vous ne pouvez exécuter que l'utilisateur qui a installé cette application et qui s'est connecté avec ce même utilisateur.

Tout ce que je veux, c'est pouvoir faire ce que je fais aujourd'hui, me connecter au PC en tant qu'utilisateur normal et exécuter des shells élevés. Si Windows Terminal est publié tel quel, il ne me sert à rien.

Très bon point. Cette limitation n'existe pas avec les versions privées (hors magasin) de Windows Terminal.

"onglets mixtes" mis à part, je veux juste clarifier, vous NE POUVEZ PAS faire cela avec (l'aperçu publié) Windows Terminal en raison de la conception des applications Windows Store. Vous ne pouvez exécuter que l'utilisateur qui a installé cette application et qui s'est connecté avec ce même utilisateur.

Tout ce que je veux, c'est pouvoir faire ce que je fais aujourd'hui, me connecter au PC en tant qu'utilisateur normal et exécuter des shells élevés. Si Windows Terminal est publié tel quel, il ne me sert à rien.

Je viens d'ouvrir 2 instances de la version de magasin de Windows Terminal - une élevée et une non. Donc je ne sais pas pourquoi ça ne marche pas pour toi.

Ok, je dois croire que vous êtes un administrateur local sur votre PC. Pour être clair, je devrais peut-être préciser. Je ne suis jamais administrateur local sur mon poste de travail. Ainsi, lorsque je vais sur "Exécuter en tant qu'administrateur", je suis invité à saisir un utilisateur/mot de passe.

Le compte 'admin' que j'utilise est différent de mon compte habituel de lecture de malware/email. Donc, techniquement, ce que je fais, c'est exécuter en tant qu'utilisateur différent. Il s'agit de la limitation de l'application Windows Store. La solution (et peut-être qu'ils le feront) est de le publier en tant que composant Windows qui n'aura pas ces limitations.

* [URGENT] TOUS J'AI TROUVÉ UNE SOLUTION À CE PROBLÈME ! * *

En suivant ce guide

https://www.maketecheasier.com/access-windowsapps-folder-windows-10/

vous pouvez personnaliser le dossier de l'application Windows !

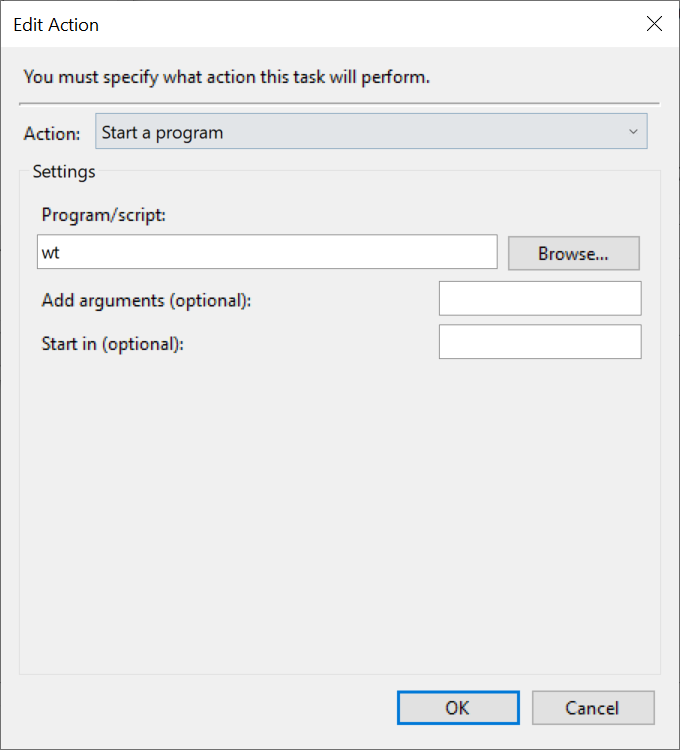

une fois que vous avez fait cela, vous pouvez localiser le dossier Microsoft.WindowsTerminal._blahblahYourVersion_ . Une fois à l'intérieur, localisez WindowsTerminal.exe illustré ci-dessous

Une fois que vous l'avez trouvé, créez un raccourci de ce fichier et placez-le où vous le souhaitez. Après cela, configurez-le pour qu'il s'exécute en tant qu'administrateur. Vous pouvez le faire en cliquant avec le bouton droit de la souris et en allant dans _Propriétés> Avancé> Exécuter en tant qu'administrateur_ Après cela, cliquez sur OK et vous êtes prêt !

Personnellement, j'en avais besoin car j'utilise le raccourci dans ma barre des tâches pour pouvoir simplement appuyer sur _Windows + 1_ pour le lancer en tant qu'administrateur. Pas le long chemin de navigation dans mon menu de démarrage pour l'exécuter correctement.

Vous pouvez également simplement décompresser le bundle que nous avons mis sur la page des versions. C'est juste un fichier ZIP. Veuillez noter que nous _ne prenons pas officiellement en charge_ l'exécution sans package !

Mais cela signifie toujours qu'il n'y a aucun moyen _supporté_ d'exécuter une élévation ! Je pense que c'est une fonctionnalité indispensable.

En effet, je suis corrigé.

Ce qui manque, c'est l'entrée "Exécuter en tant qu'administrateur" dans le menu contextuel du raccourci de la barre des tâches.

Hier, j'ai parlé à quelques personnes lors d'une rencontre et quelques personnes ont déclaré qu'elles lançaient principalement Powershell avec Windows + X et qu'elles aimeraient avoir un terminal / terminal en tant qu'administrateur.

Très bon point !

C'est exactement mon propos ! C'est la solution pour l'exécuter à partir de la barre des tâches

avec des privilèges d'administrateur !

Le dim. 25 août 2019, 01:08 Stéphane BARIZIEN [email protected]

a écrit:

Très bon point !

—

Vous recevez ceci parce que vous avez commenté.

Répondez directement à cet e-mail, consultez-le sur GitHub

https://github.com/microsoft/terminal/issues/632?email_source=notifications&email_token=AKO4CP6JWWDNLGCHWNIJGFTQGIOULA5CNFSM4HL5EE72YY3PNVWWK3TUL52HS4DFVREXG43VMVBW63LNMVXHJKTDN5WW2ZLOORPWSZGOD5CNA6Q#issuecomment-52460

ou couper le fil

https://github.com/notifications/unsubscribe-auth/AKO4CPZ6YRX5V3ERW4L2GWLQGIOULANCNFSM4HL5EE7Q

.

En effet, je suis corrigé.

Ce qui manque, c'est l'entrée "Exécuter en tant qu'administrateur" dans le menu contextuel du raccourci de la barre des tâches.

Dans la barre des tâches, cliquez deux fois avec le bouton droit de la souris. Une fois sur l'icône pour faire apparaître le menu contextuel, puis une seconde fois sur le nom de l'application. par exemple "Terminal Windows (Aperçu)" et choisissez "Exécuter en tant qu'administrateur"

Je suis confus.

Rougir.

Honteux.

Comment se fait-il que je n'y ai pas pensé ?

Merci quand même de partager avec nous tous !

Regardons le problème de l'autre côté...

Windows permet aux processus non élevés de contrôler d'autres processus non élevés, d'envoyer des frappes au clavier, de capturer leur interface utilisateur, etc., mais empêche les processus non élevés de le faire dans une fenêtre d'un processus élevé.

Le terminal Windows est conçu pour être également utilisé pour gérer des serveurs distants, via ssh, PowerShell remoting, etc...

Cela signifie que le terminal Windows devient une faille de sécurité dès qu'il est utilisé pour l'administration, car un logiciel malveillant local pourrait attendre une session du terminal Windows pour espionner ce que fait l'utilisateur, et dès qu'il détecte un shell distant, essayez de injecter des commandes pour infecter le serveur en utilisant les droits d'administrateur.

Empêcher le terminal Windows d'être exécuté en tant qu'administrateur ne semble pas du tout être une amélioration de la sécurité, car l'exécuter en tant qu'administrateur protégerait plutôt l'utilisateur contre les processus non élevés détournant leurs sessions shell distantes. L'exécuter en tant qu'administrateur devrait être recommandé à l'utilisateur chaque fois qu'il utilise un outil qui lui donne une invite de commande élevée, localement ou à distance.

Et à propos de sudo pour Windows, l'exécution du service sshd, puis la connexion à localhost à partir d'un shell non élevé ne présentent-elles pas le même problème de sécurité ?

Cela signifie que le terminal Windows devient une faille de sécurité dès qu'il est utilisé pour l'administration, car un logiciel malveillant local pourrait attendre une session du terminal Windows pour espionner ce que fait l'utilisateur, et dès qu'il détecte un shell distant, essayez de injecter des commandes pour infecter le serveur en utilisant les droits d'administrateur.

S'il est vrai que le système distant peut être infecté (en supposant que le processus distant dispose de droits d'administrateur), cela ne signifie pas que nous devrions également le laisser infecter le système local.

Empêcher le terminal Windows d'être exécuté en tant qu'administrateur ne semble pas du tout être une amélioration de la sécurité, car l'exécuter en tant qu'administrateur protégerait plutôt l'utilisateur contre les processus non élevés détournant leurs sessions shell distantes. L'exécuter en tant qu'administrateur devrait être recommandé à l'utilisateur chaque fois qu'il utilise un outil qui lui donne une invite de commande élevée, localement ou à distance.

Rien ne vous empêche d'exécuter le terminal Windows avec des droits d'administrateur pour le moment. Le problème qui se pose est d'avoir des onglets mixtes élevés et non élevés.

@SamuelEnglard sur place sur la réponse.

Pour ajouter, ce que nous essayons de faire est d'éviter d'ajouter de _nouveaux_ trous de sécurité. La console d'origine avait les mêmes problèmes avec la gestion du serveur distant. Nous ne pouvons rien y faire malheureusement. Les utilisateurs qui gèrent des serveurs à distance exécutent toujours leurs consoles/terminaux élevés, ce qui leur donnera une sécurité supplémentaire (bien que je ne sois pas un expert en sécurité et que je n'interpréterais pas cette déclaration comme un conseil)

Idée pour progresser sur ce problème : essayez d'exécuter l'ensemble de l'_app_ en mode élevé, et si cela réussit, ajoutez un bouton à côté de chaque bouton "ouvrir" avec l'icône d'un bouclier UAC, et ajoutez un raccourci clavier de préfixe pour ouvrir un onglet élevé : Ctrl Maj E . (J'ai vérifié et ce n'était pas lié.) Cela ne fonctionne que pour le prochain onglet ouvert.

Quoi qu'il en soit, les onglets ouverts ont une icône UAC avant leur icône habituelle et sont exécutés en tant qu'administrateur. (N'oubliez pas que les programmes ne peuvent plus envoyer ces clés. Nous avons exécuté l'application en tant qu'administrateur.)

L'application devrait essayer de s'élever automatiquement, et si cela échoue, s'exécuter normalement et ignorer tout ce fil.

En effet, je suis corrigé.

Ce qui manque, c'est l'entrée "Exécuter en tant qu'administrateur" dans le menu contextuel du raccourci de la barre des tâches.Dans la barre des tâches, cliquez deux fois avec le bouton droit de la souris. Une fois sur l'icône pour faire apparaître le menu contextuel, puis une seconde fois sur le nom de l'application. par exemple "Terminal Windows (Aperçu)" et choisissez "Exécuter en tant qu'administrateur"

Je viens de remarquer que l'invite UAC que l'on obtient dans ce cas indique "Programme inconnu".

Plutôt inattendu si vous me demandez...

@sba923 c'est #2289 :sourire:

@ DHowett-MSFT merci pour l'info ; bon à savoir que c'est (déjà) suivi.

La meilleure réponse à laquelle je puisse penser est d'avoir la possibilité d'avoir un profil qui doit être élevé et si la fenêtre actuelle n'est pas élevée, démarrez une nouvelle instance élevée avec ce profil. (Pensez au fonctionnement des sessions de navigation privées)

Très bonne idée

J'ai utilisé cette méthode pour ajouter le Terminal dans le menu Win+X :

Créez un nouveau raccourci avec la cible :

C:\Windows\explorer.exe shell:appsFolder\Microsoft.WindowsTerminal_xxxxxxxxxxxx!App

Éditer:

Désolé, cela ne fonctionnera pas si vous souhaitez exécuter l'application en tant qu'administrateur.

Au lieu de cela, vous pouvez utiliser nircmd et créer un raccourci avec

cmd.exe /q /c nircmd elevate "shell:appsFolder\Microsoft.WindowsTerminal_8wekyb3d8bbwe!App"

(le chemin correct pour "Microsoft.WindowsTerminal_xxxxxxxxxxxx" peut être trouvé avec la commande PS "Get-appxpackage *WindowsTerminal*", utilisez l'entrée dans PackageFamilyName)

Ce raccourci peut être utilisé pour démarrer le terminal avec des privilèges d'administrateur avec un simple double-clic et avec WinXEditor, il peut être ajouté dans le menu Win+X.

Remarque : Le terminal doit également être installé dans le compte administrateur.

L'idée est-elle de charger chaque profil en tant qu'administrateur ou seulement certains ? Idéalement, j'aimerais l'avoir par profil individuel. Peut-être une propriété qui est le compte "runas" et une autre comme "iselevated" ?

Comme discuté en détail dans ce fil, vous ne pouvez pas avoir un mélange d'élévation et de non élévation dans la même instance de Windows Terminal, et cela ne sera pas ajouté.

En effet, je suis corrigé.

Ce qui manque, c'est l'entrée "Exécuter en tant qu'administrateur" dans le menu contextuel du raccourci de la barre des tâches.Dans la barre des tâches, cliquez deux fois avec le bouton droit de la souris. Une fois sur l'icône pour faire apparaître le menu contextuel, puis une seconde fois sur le nom de l'application. par exemple "Terminal Windows (Aperçu)" et choisissez "Exécuter en tant qu'administrateur"

FWIW, je viens de tester shift-and-right-click qui donne immédiatement l'option "Exécuter en tant qu'administrateur" - seulement légèrement plus rapide que l'option à deux clics droits qui était auparavant ma préférée.

Hé les gars, avez-vous oublié l'UAC ? L'application ne peut pas cliquer sur les éléments du bureau sécurisé.

FWIW, je viens de tester shift-and-right-click qui donne immédiatement l'option "Exécuter en tant qu'administrateur" - seulement légèrement plus rapide que l'option à deux clics droits qui était auparavant ma préférée.

Vous pouvez également ctrl + shift + clic gauche sur l'icône pour faire apparaître l'UAC instantanément.

Génial, merci beaucoup ! Combien de raccourcis devons-nous retenir ? ;-)

Pour votre point général sur "exécuter en tant qu'utilisateur différent" qui n'existe pas/ne fonctionne pas : il s'agit d'une limitation de la plate-forme que nous essayons de lever. Ce n'est pas par malveillance ou par incompétence que nous ne l'appuyons pas.

Quant à la raison pour laquelle d'autres applications de console le prennent en charge, ce n'est pas dangereux lorsqu'ils le font, car ils n'hébergent spécifiquement pas différents niveaux d'élévation dans la même fenêtre. C'est le problème central ici. Parce qu'ils sont hébergés dans des processus autonomes avec des fenêtres autonomes, ils sont exempts de la restriction sur la manipulation au niveau de l'intégrité croisée.

J'espère vraiment que courir en tant qu'utilisateur différent est quelque chose qui arrive à un moment donné. Bien que ce ne soit pas la majorité de mon activité quotidienne, certaines applets de commande powershell nécessitent une élévation (et je cours avec différents utilisateurs, pensez à un administrateur utilisateur protégé).

Ce n'est pas la fin du monde, mais ce sera certainement ennuyeux de devoir revenir aux obus hérités.

Avec le temps, je suppose !

Il n'y a absolument aucun problème/limitation avec l'utilisation de Windows Terminal élevé, donc pas besoin de s'en tenir aux "shells hérités" (ou pour être plus exact : à l'hôte de la console héritée).

C'est juste que vous ne pouvez pas mélanger les niveaux élevés et non élevés dans (différents onglets dans) la même instance .

Il n'y a absolument aucun problème/limitation avec l'utilisation de Windows Terminal élevé, donc pas besoin de s'en tenir aux "shells hérités" (ou pour être plus exact : à l'hôte de la console héritée).

C'est juste que vous ne pouvez pas mélanger les niveaux élevés et non élevés dans (différents onglets dans) la même instance .

Je suppose que j'ai peut-être mal interprété ce qui précède, mais il y a une limitation de la plate-forme avec l'exécution du terminal dans un contexte utilisateur complètement différent de ce que je lis.

Je suppose que j'ai peut-être mal interprété ce qui précède, mais il y a une limitation de la plate-forme avec l'exécution du terminal dans un contexte utilisateur complètement différent de ce que je lis.

Yah, ce fil a été partout sur le plateau sur ce point. Je ne suis pas administrateur sur mes postes de travail, donc "exécuter en tant qu'administrateur" m'invite simplement à saisir mes "informations d'identification élevées".

Nous devrions probablement simplement avoir un nouveau fil de discussion sur ce cas d'utilisation.

Pour être clair, ce que je veux dire (et je pense que beaucoup d'"administrateurs" en ont besoin) est la possibilité d'être connecté à notre poste de travail en tant qu'utilisateur normal. Ensuite, exécutez « un shell » en tant qu'utilisateur élevé, comme dans l'administrateur de domaine, par exemple, pour effectuer le travail AD.

Vrai ou faux, c'est ce que certains d'entre nous font et ont besoin. Toutes les astuces concernant l'installation de la console à partir du magasin en tant qu'utilisateur et la conception de raccourcis intelligents n'ont pas vraiment fonctionné pour moi.

Et oui, je peux le faire de plusieurs façons et peut-être devrais-je limiter certaines de ces activités à un poste de travail protégé, mais la réalité est qu'en tant qu'utilisateur normal, je n'ai généralement pas besoin d'un shell.

IMVHO la confusion vient du fait que les gens utilisent plus ou moins indifféremment les termes "élevé" et "en tant qu'autre utilisateur [domaine] [admin]".

Exécuter en tant qu'autre utilisateur n'est pas la même chose qu'exécuter avec une élévation de privilèges.

Certaines personnes sur ce fil ont besoin, lorsqu'elles sont connectées en tant qu'utilisateur administrateur, d'exécuter des charges de travail Windows Terminal avec élévation.

Certaines autres personnes ont besoin, lorsqu'elles sont connectées en tant qu'utilisateur normal (ou non administrateur de domaine), d'exécuter des charges de travail Windows Terminal en tant qu'autre utilisateur administrateur, généralement avec élévation.

On pourrait également envisager le cas où des personnes sont connectées en tant qu'utilisateur normal A et souhaitent exécuter des charges de travail Windows Terminal en tant qu'utilisateur B sans élévation.

Dans #2 et #3, le déploiement basé sur Windows Store rend l'histoire plus complexe, car Windows Terminal ne s'exécutera pas en tant qu'utilisateur connecté, où les "applications de magasin" sont déployées pour cet utilisateur.

J'espère que j'ai bien compris la situation. Si je le fais, j'espère que cela clarifie un peu la question.

Vous avez bien compris.

Juste pour info, ce problème exact, incapable d'élever ("Exécuter en tant qu'administrateur", par opposition à l'exécution en tant qu'autre utilisateur administratif, "Exécuter en tant qu'utilisateur différent") lorsque le compte avec lequel vous êtes connecté n'est pas un administrateur local sur le système, selon les meilleures pratiques), a été brièvement abordé dans un autre numéro : https://github.com/microsoft/terminal/issues/1538 . Cela a été fermé avec une explication selon laquelle il s'agissait d'un problème Windows, pas d'un problème Terminal, car cela semble être une limitation des applications Store.

Sans entrer dans un débat quant à savoir si cela aurait dû être publié en tant qu'installation MSI au lieu d'utiliser le magasin, il existe une solution de contournement dans ce fil que j'ai utilisé; connectez-vous brièvement en tant que votre compte administrateur, installez l'application depuis le Store, puis déconnectez-vous à nouveau. Exécuter en tant qu'administrateur a ensuite fonctionné pour mon compte d'utilisateur normal (jusqu'à la prochaine mise à jour, quand il faudra le refaire).

Oui, il devrait y avoir un MSI disponible. Mon nouvel employeur n'autorise pas les installations de magasin (public) donc la seule façon pour moi d'utiliser Windows Terminal sera de construire à partir de la source...

Déçu de voir que vous ne pouvez pas exécuter Windows Terminal "en tant qu'administrateur" sans erreur et que vous devez ensuite implémenter une solution de contournement. Je dirais que beaucoup d'entreprises mettent en œuvre une approche de séparation des privilèges pour les identités (les employés des TIC ayant un compte privilégié et non privilégié). Ainsi, être en mesure de répondre à cette exigence en fournissant un déploiement MSI facultatif conformément à la suggestion de @ sba923 serait une approche intéressante jusqu'à ce que les applications groupées du magasin puissent faire face à la séparation des privilèges ?

Il s'agit d'un PREVIEW même pas de la version 1.0...

Je pense que ce sujet a été assez bien discuté à ce stade, mais il y a une perspective que je n'ai pas encore comprise : pourquoi ne pouvons-nous pas créer un raccourci Windows vers cette application ? C'est la solution de contournement typique pour "toujours lancer en tant qu'administrateur" - la solution de contournement typique consiste à créer un raccourci et à modifier le raccourci pour utiliser l'accès élevé par défaut.

Quelqu'un peut-il m'expliquer pourquoi nous ne pouvons pas créer de raccourci vers cette application ? Ceci est probablement plus lié au fonctionnement interne de Windows qu'au fonctionnement interne de Terminal, mais j'ai l'impression que nous tournons autour du pot si je ne le demande pas directement.

Merci.

Je garde nircmd dans mon dossier c:\utils avec de nombreux autres outils couramment utilisés.

J'ai ajouté un profil qui ressemble à ceci:

{

"name": "Admin Terminal",

"startingDirectory": "c:\\utils\\",

"commandline": "cmd.exe /q /c nircmd elevate \"shell:appsFolder\\Microsoft.WindowsTerminal_8wekyb3d8bbwe!App\"",

"hidden": false

},

Il affiche une demande d'élévation UAC, puis ouvre une instance d'administration de Windows Terminal. C'est une solution de contournement décente pour le moment.

Honnêtement, je serais d'accord avec la possibilité de marquer les sessions comme élevées et de les ouvrir dans une nouvelle fenêtre.

Je suis venu ici à la recherche d'une solution intéressante, mais comme elle ne semble pas exister, je vais simplement partager ma solution hacky-ish. J'ai ajouté un profil pour exécuter PowerShell avec élévation :

{

...

"commandline" : "powershell.exe -Command \"Start-Process PowerShell -Verb RunAs\"",

...

}

Il apparaît dans une fenêtre séparée, mais il fait le travail.

Je pense que ce sujet a été assez bien discuté à ce stade, mais il y a une perspective que je n'ai pas encore comprise : pourquoi ne pouvons-nous pas créer un raccourci Windows vers cette application ? C'est la solution de contournement typique pour "toujours lancer en tant qu'administrateur" - la solution de contournement typique consiste à créer un raccourci et à modifier le raccourci pour utiliser l'accès élevé par défaut.

Quelqu'un peut-il m'expliquer pourquoi nous ne pouvons pas créer de raccourci vers cette application ? Ceci est probablement plus lié au fonctionnement interne de Windows qu'au fonctionnement interne de Terminal, mais j'ai l'impression que nous tournons autour du pot si je ne le demande pas directement.

Merci.

@aaronsteers , vous avez raison, il s'agit plus de Windows que de Terminal. Le principal problème ici est que nous sommes distribués et installés en tant que "paquet d'application moderne". Ils ont un certain nombre de restrictions et de limitations accidentelles par rapport aux applications natives, mais c'est nécessaire pour Terminal car c'est aussi le moyen le moins difficile d'utiliser les composants de "l'API Windows moderne" (WinRT). C'est terriblement frustrant pour tout le monde dans l'équipe presque tout le temps. :le sourire:

Nous essayons de transformer cette frustration, et celle de la communauté, en progrès pour la plate-forme. Je m'excuse, cependant, ce changement n'est pas rapide ici dans Windows !

@DHowett J'essaie vraiment de comprendre, car j'aime 2/3 Terminal, mais il ne fait pas certaines bases auxquelles je suis habitué avec TakeCommand ou ConEmu, etc.

Je ne peux pas mélanger les élévations dans les différents onglets. Si je comprends bien, c'est parce que vous êtes un autre type d'application et que vous n'hébergez pas vraiment le shell ?

Le tampon de défilement ne s'efface jamais, dans aucun des trois environnements (cmd, PowerShell, wsl bash.) C'est le cas dans mes shells normaux. Encore une fois, à cause de la façon dont il est hébergé ?

Et ce serait plutôt sympa d'avoir un menu contextuel ou déroulant plus accessible. Par exemple, pour effacer ce défilement, étant donné que même l'astuce d'échappement de la console n'a pas fonctionné pour moi.

L'intégration des environnements et la manière dont il récupère les shells Linux WSL sont vraiment agréables. Mais cela coûte beaucoup de convivialité à cause des problèmes d'élévation et de défilement, donc je l'utilise rarement.

@robomac Il y a un excellent article de @DHowett-MSFT ici qui explique pourquoi nous ne pouvons pas mélanger des onglets élevés et non élevés dans la même fenêtre non élevée.

Le tl;dr est le suivant : si nous permettons aux utilisateurs de se connecter à des lignes de commande élevées à partir d'une fenêtre de terminal non élevée, cela crée une faille de sécurité géante, où d'autres applications non élevées pourraient piloter efficacement le processus élevé, via la fenêtre de terminal.

Je ne sais pas comment ConEmu atténue ce risque, s'ils le font du tout. Il est tout à fait possible qu'il s'agisse d'une faille de sécurité que conemu crée et que nous ne sommes pas à l'aise d'expédier dans le cadre du terminal Windows.

Le reste de vos préoccupations sont tous des problèmes qui sont suivis ailleurs dans ce référentiel, je suggère de les rechercher pour suivre leur progression individuellement. Nous préférerions garder ce fil sur le seul sujet "élévation mixte des onglets"/"avoir un profil qui se lance avec élévation"

Sur le sujet : je souhaite expérimenter la route "lancer une autre instance élevée" pour les profils "élevés". Si l'expérience utilisateur n'est pas trop mauvaise, c'est une voie possible ici, du moins en option.

ConEmu n'atténue pas ce risque. Ils transmettent ce risque à leurs utilisateurs. (Je ne suis même pas sûr qu'ils documentent ce risque.)

Sur le sujet "lancer une autre instance élevée": ce comportement ne me dérangerait pas tant qu'il peut utiliser la même instance élevée de Terminal pour ces onglets et ne pas lancer une nouvelle instance chaque fois que j'invoque un profil "élevé".

À mon avis, la "géantité" de cette faille de sécurité est un peu exagérée. Il n'est pas normal d'avoir un logiciel malveillant sur son ordinateur qui reste assis et attend une chance d'être élevé, donc sacrifier la commodité pour la sécurité ne semble pas juste.

D'un autre côté, si l'objectif final est que WT soit livré avec Windows comme terminal par défaut, cela augmenterait considérablement la surface d'attaque. Mais encore une fois, dans ce cas, j'atténuerais personnellement un risque en utilisant une alternative impopulaire qui est peu susceptible d'être la cible d'une telle attaque et offre la commodité requise (en supposant que la détection de la présence d'un onglet élevé dans un terminal n'est pas assez triviale être spécifique au terminal).

Une partie de ceci est tl; dr pour moi, mais si vous prenez et videz le package, vous pouvez exécuter wt en dehors du sandboxing, ce qui signifie élévation, et exécuter sans problème des utilisateurs différents. J'en avais parlé à MSFT à ignite et on m'avait dit de soumettre une demande d'extraction, mais mes compétences VS sont assez faibles. Ce qui serait assez facile à faire, c'est de le signer correctement (j'ai dû le faire avec mon propre pki interne pour que je puisse l'exécuter sur applocker) et de le mettre dans un format distribuable MSI ou MSIX. Il y a un bogue étrange ici ou là qui peut être spécifique à son exécution de cette façon, mais dans l'ensemble, cela fonctionne très bien. Pour l'instant, j'ai juste une fonction pour extraire, signer et remplacer/mettre à jour une version basée sur les fichiers du programme à partir de la version basée sur le magasin.

Je comprends le risque de cette fonctionnalité de "brancher" des onglets élevés dans un processus non élevé, mais n'est-il pas possible d'aller dans l'autre sens ?

Pour les gens, à quel point cela est-il nécessaire, laisser le terminal lui-même fonctionner également en mode élevé et permettre de démarrer des onglets non élevés ?

Bien sûr, cela a d'autres inconvénients, mais pour moi (et je pense pour d'autres aussi) ils sont acceptables.

(bien sûr, cela pourrait être "intéressant" car le terminal est une application Windows Store, je ne sais pas si cela fonctionne)

Ps. Désolé de rouvrir ce problème (également si une autre personne a déjà fait cette suggestion et que je l'ai "relue").

Grâce à @EmTschi , j'ai fait une solution simple et 100% pratique

Il utilise le menu contextuel et agit à peu près de la même manière que PowerShell 7

https://github.com/nt4f04uNd/wt-contextmenu

Vous y trouverez un guide sur la façon de l'implémenter et tous les fichiers nécessaires

Merci pour l'astuce, je vais essayer ça plus tard.

Actuellement, je travaille avec deux raccourcis sur mon bureau, qui sont mappés sur les touches Ctrl + Alt + T et Ctrl + Alt + Maj + T pour un terminal élevé, c'est aussi une solution de contournement, mais ... pas aussi agréable comme cela pourrait être et à des kilomètres de quelque chose comme sudo.

@

Chaque fois que j'essaie d'exécuter l'application Terminal avec un compte administrateur, faites un clic droit -> exécuter en tant qu'administrateur, l'UAC apparaît deux fois et une erreur se produit en disant :

"Windows ne trouve pas (chemin\WindowsTerminal.exe) Assurez-vous d'avoir tapé...".

Le chemin existe et l'application fonctionne correctement pour l'utilisateur non administrateur qui a créé l'application, mais l'autre utilisateur administrateur ne peut pas l'exécuter.

Si je me connecte à l'utilisateur administrateur, l'application du terminal n'est présente ni dans les paramètres ni dans le menu Démarrer, comme si elle n'avait jamais été installée sur le système.

Existe-t-il un moyen de créer l'application afin qu'elle s'installe pour tous les utilisateurs ? Ou la racine du projet doit-elle se trouver dans un répertoire non spécifique à l'utilisateur ?Je vois le même problème se produire également.

Version Windows 18922.1000

Je viens d'installer la mise à jour 1909 de Win10 et j'ai le même problème en essayant de m'exécuter en tant qu'administrateur

Même problème ici. Je ne peux pas utiliser le terminal Windows maintenant car j'ai toujours besoin d'exécuter docker et ensuite j'ai toujours besoin d'être administrateur dans le terminal...

J'ai une solution de hack-around pour tous ceux qui le veulent:

- téléchargez le msixbundle à partir de la page de publication

- décompressez cela, là-dedans, trouvez le msix qui est pour votre plate-forme (généralement celui x64)

- décompressez-le dans un dossier quelque part

- copiez ce dossier où bon vous semble et exécutez WindowsTerminal.exe élevé ou comme bon vous semble

Une grande partie de cet échec semble provenir de la commodité d'avoir cela comme une application de magasin. Il y a une discussion à ce sujet sur # 1386 et quelqu'un a mentionné peut-être l'installation avec Scoop, qui automatise le processus d'extraction ci-dessus.

Ce serait bien si les personnes suivantes étaient traitées comme des citoyens de première classe :

- Installations portables (fichiers zip - même si la configuration n'est pas encore portable, car elle se trouve sous AppData\Local lors de l'exécution hors de la zone d'installation du Windows Store)

- Un ancien programme d'installation régulier .exe (ou, si vous le devez, .msi) pour les personnes qui ne veulent pas le magasin ou pour utiliser le programme d'installation du magasin

Les deux ne sont pas si difficiles à mettre en œuvre à partir de la procédure de construction actuelle, comme en témoigne l'automatisation Scoop. Et maintenant que Windows Terminal devient vraiment plutôt bon, j'aimerais pouvoir l'utiliser comme n'importe quel autre terminal.

Tant qu'on y est : sauf incompatibilités d'API, ce serait bien d'avoir la possibilité d'installer Windows Terminal sans le Store (même de manière "portable") sur les versions antérieures de Windows 10 (mon employeur nous bloque au 1809/ RS5 et l'installation à partir du Store est bloquée).

@sba923 si nous ne nous appuyions pas sur des API qui n'existent qu'en 1903, nous n'aurions pas besoin de 1903.

Bien sûr... c'était ma supposition 😜

Devra faire pression pour une mise à niveau à l'échelle de l'entreprise, se heurtera probablement à un mur...

C'est tellement stupide.

Créons un nouveau terminal unifié pour l'invite de commande, powershell et bash pour Windows.

Puis-je exécuter cmd.exe en tant qu'administrateur ?

Non.

Je suppose que je vais simplement garder mes icônes cmd.exe et powershell prédéfinies pour s'exécuter indéfiniment en tant qu'administrateur sur ma barre des tâches.

Des trucs stupides comme celui-ci expliquent pourquoi ma principale machine de travail est toujours un Macbook.

C'est tellement stupide.

Créons un nouveau terminal unifié pour l'invite de commande, powershell et bash pour Windows.

Puis-je exécuter cmd.exe en tant qu'administrateur ?

Non.Je suppose que je vais simplement garder mes icônes cmd.exe et powershell prédéfinies pour s'exécuter indéfiniment en tant qu'administrateur sur ma barre des tâches.

Des trucs stupides comme celui-ci expliquent pourquoi ma principale machine de travail est toujours un Macbook.

Je suis d'accord dans ce cas. Je veux une seule fenêtre de terminal Windows qui héberge tous les onglets de terminal dont j'ai besoin, où chaque onglet de terminal peut être l'un des multiples hôtes de terminal installés, et être élevé ou non.

Il semble vraiment que cette fonction d'élévation mixte soit freinée par la décision de conception technique d'héberger tous les onglets sur une seule poignée HWND.

1) Pouvez-vous exécuter le nouveau terminal en tant qu'administrateur ? OUI (il y a des problèmes en fonction de la façon dont vous l'avez installé/lancé, mais il n'y a aucun désir que cela ne fonctionne pas). (Si vous ne savez pas comment faire cela, consultez plusieurs messages ci-dessus pour savoir comment.

2) Pouvez-vous avoir un onglet avec une élévation alors qu'un autre ne l'est pas ? Non . Voir https://github.com/microsoft/terminal/issues/632#issuecomment -519375707 pour savoir pourquoi.

Les gens peuvent-ils se rappeler que ce problème concerne les onglets d'élévation mixtes ?! ? Si vous souhaitez lancer l'ensemble du processus en mode élevé et que vous ne pouvez pas, veuillez ouvrir un nouveau problème.

@ DHowett-MSFT Pourrions-nous renommer ce problème pour qu'il concerne les onglets d'élévation mixtes ?

Quelle que soit la manière dont cela est géré ou non, les terminaux ou les onglets surélevés doivent avoir une sorte d'indicateur. Maintenant, si je démarre un nouveau terminal avec Exécuter en tant qu'administrateur, il n'y a aucun moyen de remarquer facilement que mes onglets cmd ont un accès élevé par rapport à ceux de la fenêtre suivante.

EDIT après le commentaire de @SamuelEnglard : Évidemment, j'ai choisi à la hâte cmd comme mauvais exemple. Oui, cmd affiche "Administrateur :" dans le titre de l'onglet. Mais WSL Ubuntu bash sur mon onglet par défaut écrase tout ce qu'il pourrait y avoir dans son titre d'onglet. Je suppose que bash ne connaît pas (ou même ne se soucie pas) de l'élévation du terminal Windows, de sorte que ces informations ne peuvent pas être utilisées lors de la mise à jour du titre à partir de bash (il y a bien sûr sudo situation, mais c'est une autre chose).

Dans profiles.json de Terminal, il y a

"showTabsInTitlebar": false

mais avec ce paramètre, la barre de titre du terminal ne signale pas l'élévation.

@janilahti ne ressemble pas aux onglets CMD élevés pour toi?

pour toi?

La sécurité est un point discutable si personne ne veut utiliser votre outil...

Vous devriez simplement créer une commande sudo pour Windows qui fonctionne à la fois dans cmd.exe et powershell. Cela m'éviterait d'avoir un raccourci pour que les deux soient exécutés en tant qu'administrateur.

Pour info, j'ai écrit un sudo for windows , appelé gsudo : https://github.com/gerardog/gsudo

Il prend en charge l'élévation des commandes cmd / powershell / pwsh ou du shell entier. Il est facile à installer et à utiliser et devrait ressembler à l'original *nix sudo. Il existe d'autres implémentations sudo dans la nature, mais à mon humble avis, gsudo est la plus polyvalente et la plus facile à utiliser.

Vous pouvez l'utiliser, par exemple, pour créer un profil WT qui appelle gsudo cmd / gsudo pwsh ou gsudo WhateverShell pour lancer des onglets élevés. Installez gsudo et ajoutez un profil WT :

{

"hidden": false,

"name": "PowerShell Core elevated",

"commandline": "gsudo.exe pwsh"

}

Il s'agit d'une application client-serveur C # qui agit en tant que client lorsqu'elle n'est pas élevée et se lance elle-même en tant que serveur. Les deux instances communiquent via des canaux nommés sécurisés. D'autres sudos Windows dans la nature ressemblent principalement à des scripts "runas" PowerShell qui ouvrent une nouvelle fenêtre, mais le fait d'être une application complète m'a permis d'ajouter beaucoup plus de fonctionnalités.

J'ai lu le fil et la sécurité d'une commande sudo a été discutée et quelques points valables sont faits. J'ai pris toutes les mesures de sécurité auxquelles je pouvais penser et je suis ouvert (et je prévois) d'en introduire d'autres. À ce stade, cela devrait être aussi sécurisé/non sécurisé que si vous ouvriez une session PS d'administration à distance ou si vous faisiez ssh root@server partir d'une console non élevée. (par exemple, vulnérable aux frappes au clavier ou à la mise au rebut de l'écran, et corrigez-moi si je me trompe, mais je crois comprendre que * nix sudo est également vulnérable de cette manière). Il y a aussi le cache des informations d'identification, qui réduit la quantité de popups UAC pendant une session de 5 minutes (inspiré de *nix sudo), qui est clairement un vecteur d'attaque, qui peut être désactivé via config. Pour ceux qui s'inquiètent de la sécurité, je prévois d'ajouter un moyen très simple de le renforcer (en désactivant des fonctionnalités telles que le cache des informations d'identification) avec une simple commande ou via un paramètre de stratégie/registre de groupe d'entreprise.

Un point intéressant soulevé dans ce commentaire est que Microsoft ne peut pas se permettre "d'accepter le risque pour la commodité de l'utilisateur". Si c'est le dernier mot de MS, alors au moins cela ressemble à une solution de contournement décente (entièrement fonctionnelle), et tous les commentaires/ problèmes ou idées sur la façon d'améliorer la sécurité sont les bienvenus.

Il ne peut pas y avoir quelque chose que je dois installer qui n'est pas officiellement pris en charge. Tue toute possibilité de l'utiliser dans un environnement d'entreprise.

Ensuite, @hparadiz , vous devrez attendre la sortie d'une nouvelle version de Windows avec une nouvelle conception de sécurité qui permet un sudo officiel (ou des onglets d'élévation mixtes) sans risques de sécurité. On dirait que ça n'arrivera pas de sitôt. Votre meilleur coup est d'attendre que l'ensemble du WT puisse être lancé en tant qu'administrateur, suivi dans # 4217, susceptible d'être publié plus tôt.

J'ai trouvé un bon hack sur un blog :

@gerardog avez-vous un seau de scoop pour gsudo ? ou est-ce dans l'un des connus? Je suis actuellement sur une machine Linux, donc je ne peux pas vérifier.

@fluffynuts C'est dans le référentiel principal de scoop. Donc, juste 'scoop install gsudo'. D'autres méthodes d'installation sont également répertoriées dans https://github.com/gerardog/gsudo . Mais gardons cette discussion sur le sujet WT. 😉

Question ouverte : si c'est un risque pour la sécurité de mélanger des onglets élevés et non élevés, alors ce risque est-il présent dans ConEmu ? Parce qu'il peut faire exactement cela. Ou est-ce que ConEmu implémente cette fonctionnalité d'une manière différente de celle que vous feriez dans Terminal ? Et plus généralement, je noterais que de nombreuses fonctionnalités demandées ici (dans ce fil et d'autres) existent déjà dans d'autres terminaux, ConEmu n'étant qu'un exemple, donc lorsque les développeurs de terminaux suggèrent que ces fonctionnalités ne seraient jamais implémentées ou non implémentées pour depuis très longtemps, vous confirmez implicitement que nous ne devrions pas utiliser Terminal.

si nous ne nous appuyions pas sur des API qui n'existent qu'en 1903, nous n'aurions pas besoin de 1903.

@DHowett-MSFT Existe-t-il une documentation publique disponible concernant les API et pourquoi elles sont nécessaires ? Parce qu'en tant qu'observateur extérieur, quand je vois cette décision et la décision d'utiliser UWP, je ne vois pas la valeur ajoutée. Je vois juste des obstacles à l'ajout de ce que de nombreux utilisateurs d'entreprise considèrent comme des fonctionnalités de base.

@dadpolice Voir https://github.com/microsoft/terminal/issues/632#issuecomment -518888895 pour ce que fait ComEmu.

Je pensais que "UAC n'est pas une barrière de sécurité" selon Microsoft ? Il a été traité comme un dans Vista. Ensuite, on nous a dit que ce n'en était pas un et que tout problème comme celui-ci était une blague dans Windows 7. Maintenant, c'en est encore un aujourd'hui ?

Dans ce cas, vous devrez peut-être revoir la conception de l'explorateur de fichiers et la liste blanche UAC. :)

Ou cela dépend-il simplement du fait qu'il s'agisse ou non d'une excuse pour prendre un raccourci dans la conception de quelque chose que les développeurs normaux ne sont pas autorisés à faire (Explorateur de fichiers) ou de ne pas implémenter une fonctionnalité essentielle (dans ce cas) ?

pas implémenté une fonctionnalité essentielle (dans ce cas) ?

Je veux que ce soit clair - nous n'essayons pas de _pas_ implémenter cette fonctionnalité. C'est certainement une fonctionnalité importante que nous _voulons_ mettre en œuvre. C'est quelque chose que je rencontre quotidiennement en ce moment - avoir une deuxième fenêtre surélevée est _ok_ mais ce n'est pas _bon_.

Il nous faudra juste un certain temps pour être en mesure de concevoir une solution sécurisée de manière appropriée, puis de faire l'effort d'ingénierie pour la mettre en œuvre. C'est quelque chose que nous avons mis sur tableau blanc pendant un certain temps cette semaine même.

@zadjii-msft

[...]

Je ne pense pas que nous prévoyons de prendre en charge des onglets mixtes élevés et non élevés, car c'est un peu une faille de sécurité.

[...](pour ce qui est de lier des discussions connexes, #146)

Bizarre que les gens aient l'impression que la fonctionnalité ne sera pas implémentée. signe de sarcasme

@kort3x Il y a une différence entre "Pas de plan" (c'est-à-dire que nous ne le promettons pas) et ne pas vouloir et faire ce qu'ils peuvent faire pour trouver un moyen de le mettre en œuvre.

Comme @zadjii-msft l'a dit :

Il nous faudra juste un certain temps pour être en mesure de concevoir une solution sécurisée de manière appropriée, puis de faire l'effort d'ingénierie pour la mettre en œuvre. C'est quelque chose que nous avons mis sur tableau blanc pendant un certain temps cette semaine même.

Tant qu'ils n'ont pas de solution sécurisée, ils ne prévoient pas (ou promettent) de prendre en charge les onglets d'élévation mixtes. Je suis prêt à accepter que la seconde qui dispose d'une solution sécurisée l'ajoute au plan (bien que je ne puisse rien promettre).

Je pensais que "UAC n'est pas une barrière de sécurité" selon Microsoft ? Il a été traité comme un dans Vista. Ensuite, on nous a dit que ce n'en était pas un et que tout problème comme celui-ci était une blague dans Windows 7. Maintenant, c'en est encore un aujourd'hui ?

Si je comprends bien, c'est une barrière de sécurité si elle est configurée comme "Toujours notifier", sinon ce n'est pas le cas.

Eh bien, c'est décevant. J'aime le terminal (ce qui en dit long, car je suis assez amoureux des outils non-MS en général), mais l'incapacité d'élever en douceur est un véritable obstacle pour moi de travailler davantage sur ce système d'exploitation.

LOL d'accord oui, je peux voir à quel point c'est déroutant. J'ai initialement écrit ce commentaire quelques jours après notre première annonce, alors qu'il n'y avait pas de plan. Après quelques mois de discussion, je suis certainement venu à l'idée que cela pourrait être possible, avec plus d'efforts. Je vais mettre à jour le commentaire pour refléter cela. @SamuelEnglard a raison cependant, il est difficile de _s'engager_ à le faire jusqu'à ce que nous sachions qu'il est possible de le faire correctement.

C'est encourageant à entendre. Est-il possible d'étendre cet enthousiasme à d'autres équipes, afin que le #3581 puisse être corrigé ?

Ce serait bien si les onglets étaient autorisés à être des processus différents (similaire à la façon dont chrome le gère) en premier lieu, car alors je n'aurais pas à redémarrer tous les onglets après les avoir bien regroupés juste pour obtenir un environnement mis à jour en un seul onglet cmd...

Une fois que le terminal Windows n'est qu'un gestionnaire, il peut s'exécuter en mode non élevé tout en conservant des invites de commande élevées. Ce serait bien. (enfin, avoir le poids élevé tout en tenant des terminaux non surélevés me conviendrait aussi)

@ rapus95 techniquement, les onglets sont, en ce que la "console" est un processus différent. Windows Terminal n'est déjà qu'un gestionnaire

MODIFIER (14 février 2020)

D'accord, donc ce commentaire n'a pas très bien vieilli. À l'origine, il n'y avait _aucun_ plan pour supporter cela, car cela ne fonctionnerait pas avec le seulHWNDque nous avions. Nous travaillons à la conception d'une solution qui _pourrait_ prendre en charge cela à l'avenir, mais nous ne pouvons rien nous engager tant que nous ne sommes pas sûrs de pouvoir proposer une solution sécurisée appropriée, qui garantit qu'un processus à privilèges inférieurs ne peut pas conduire un terminal à privilèges plus élevés.

Mis à part quelques autres points, c'est la principale raison pour laquelle j'utilise toujours ConEmu . Et je parie que je le ferai jamais.

https://conemu.github.io/ @Maximus5

C'est tellement stupide.

Créons un nouveau terminal unifié pour l'invite de commande, powershell et bash pour Windows.

Puis-je exécuter cmd.exe en tant qu'administrateur ?

Non.

Des trucs stupides comme celui-ci expliquent pourquoi ma principale machine de travail est toujours un Macbook.

@hparadiz Jetez un œil à ConEmu :-D Aucun problème pour exécuter plusieurs shells sous forme d'onglets dans UNE fenêtre ; même en exécutant des sessions Powershell et cmd.exe élevées en dehors des sessions non élevées.

@tmeckel sommes-nous sûrs que conemu n'a pas les vulnérabilités de sécurité qui inquiètent l'équipe du terminal ? les utilisateurs choisissent souvent des logiciels moins sécurisés parce qu'ils font ce qu'ils veulent, mais à leurs risques et périls.

@drdamour @tmeckel C'est le cas. J'ai posé la même question ci-dessus, il est répondu dans un autre fil: https://github.com/microsoft/terminal/issues/632#issuecomment -518888895

J'ai été assez critique envers Terminal jusqu'à présent, mais pour être juste, ConEmu et ConsoleZ et d'autres outils similaires existent déjà. Il y a peu de valeur à ce que Microsoft les copie simplement, mais il y a une grande valeur à recréer ces fonctionnalités de manière sécurisée. Cela dit, je pense toujours qu'il est très idiot de créer un émulateur de terminal en tant qu'application UWP uniquement pour le Store, surtout maintenant que Microsoft semble s'éloigner de l'UWP (par exemple, le nouveau Edge est une application Win32).

Cela dit, je pense toujours qu'il est très idiot de créer un émulateur de terminal en tant qu'application UWP uniquement pour le Store, surtout maintenant que Microsoft semble s'éloigner de l'UWP (par exemple, le nouveau Edge est une application Win32).

Pour être clair, le terminal n'est pas réservé au magasin ( il y a des fichiers .msix disponibles ici ), ni une application UWP. Il s'agit d'une application Win32 utilisant UWP XAML comme framework d'interface utilisateur.

@ rapus95 techniquement, les onglets sont, en ce que la "console" est un processus différent. Windows Terminal n'est déjà qu'un gestionnaire

Eh bien, pourquoi l'environnement n'est-il pas mis à jour pour une nouvelle instance de cmd ? J'ai toujours besoin d'ouvrir un nouveau terminal Windows, ce qui, dans un certain sens, réduit la convivialité globale d'avoir plusieurs onglets...

@ rapus95 bien que je ne sois pas sûr (je devrais creuser dans le code), je suis à peu près sûr que chaque sous-processus est lancé avec l'environnement de son parent et non un nouveau.

cela ne semble pas avoir de sens pour un gestionnaire de terminal 🤔

@rapus95 C'est en fait un bug que nous suivons ici : #1125

Pour être clair, le terminal n'est pas réservé au magasin ( il y a des fichiers .msix disponibles ici ), ni une application UWP. Il s'agit d'une application Win32 utilisant UWP XAML comme framework d'interface utilisateur.