Request: Vulnerabilidad en paquete hoek

Existe una vulnerabilidad en el paquete hoek que requiere hawk la que depende la solicitud.

La solicitud depende de la versión de halcón ~6.0.2 . Actualizar a la versión hawk 7.0.0 solucionaría el problema.

Todos 29 comentarios

Intenté pasar a hawk v7.0.7 hoy temprano, pero la prueba falló. Tuve que saltar para hacer otra cosa, pero solo llegué a esta forma más rápida de ejecutar la prueba:

npx taper tests/test-hawk.js

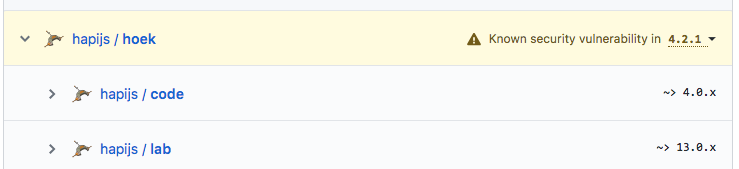

según tengo entendido, el problema es con un cve, https://nvd.nist.gov/vuln/detail/CVE-2018-3728 , con respecto a hoek < v5.0.3 ; request v2.85.1 requiere hawk ~6.0.2 , que requiere hoek 4.x.x . request requiere hawk ~6.0.2 para mantener la compatibilidad con el nodo 4.

el cve establece que "el módulo de nodo _hoek anterior a 5.0.3 sufre de..._" y hace referencia a https://github.com/hapijs/hoek/commit/32ed5c9413321fbc37da5ca81a7cbab693786dee como una solución en

hoek v5.0.3sin embargo,

hoek v4.2.1también tiene esa solución:

https://github.com/hapijs/hoek/commit/5aed1a8c4a3d55722d1c799f2368857bf418d6df

https://github.com/hapijs/hoek/blob/v4.2.1/lib/index.js#L116

por lo tanto, parece que cve está considerando incorrectamente hoek v4.2.1 como vulnerable y puede ser la razón por la que tantos repositorios de github ahora informan sobre una vulnerabilidad. envié un correo electrónico a nvd.nist.gov sobre el problema.

Consulte aquí: https://github.com/request/request/issues/2891#issuecomment -372271727

Para confirmar los hallazgos de dan-nl, ambos enlaces de securityfocus y hackerone en el CVE indican que se ha solucionado.

No vulnerable:

| Hoek Hoek 4.2.1

| Hoek Hoek 5.0.3

vdeturckheim publicó un comentario. 15 de febrero (hace 2 meses)

La corrección se retroportó a la pista 4.x del módulo y se publicó como 4.2.1. (ver https://github.com/hapijs/hoek/pull/231 )

y está confirmado por @nlf en https://github.com/hapijs/hoek/issues/230#issuecomment -366056246

Se ha arreglado.

Para seguir discutiendo, (…)

@warpdesign dijiste

La solicitud depende de la versión de halcón ~6.0.2. Actualizar a la versión 7.0.0 de hawk solucionaría el problema

Pero, ¿cómo hago eso si no tengo a hawk directamente como una dependencia?

[email protected] /home/jfolpf/autocosts

└─┬ [email protected]

└─┬ [email protected]

├─┬ [email protected]

│ └── [email protected] deduped

├─┬ [email protected]

│ └─┬ [email protected]

│ └── [email protected] deduped

├── [email protected]

└─┬ [email protected]

└── [email protected] deduped

¿Qué comando npm? npm update request no hizo el trabajo. Ni npm update hoek

Gracias

no puedes Tienes que esperar hasta que Request publique una nueva versión que use Hawk 7. Ese es el problema.

Puedo confirmar, he tenido 6 repositorios marcados por github por tener la vulnerabilidad hoek debido a la biblioteca de solicitudes.

@jfoclpf Supongo que debería ser posible solucionar el problema temporalmente publicando bifurcaciones con una versión actualizada. Pero no quieres ir por este camino. Es mejor esperar una resolución oficial (que no debería tardar mucho en llegar, ya que el estado de vce solo necesita actualizarse para hoek v4.2.1 ).

Según lo que me han dicho de otros paquetes, es un falso positivo de github. No hay vulnerabilidad en esa versión de hoek . No obstante, es molesto y, por lo tanto, esperemos una actualización oficial de request .

La línea de lanzamiento de Node.js 4.x finalizará el 30 de abril, la compatibilidad con ella no debería ser una preocupación después de esa fecha.

sí, hola :wave: hoek mantenedor aquí. la versión 4.2.1 ha sido parcheada . Las alertas de github están mal actualmente. Envié una solicitud para corregir el rango de versiones en el CVE y también acosé a algunas personas amables en github para que se encargaran de las cosas por su parte. _con suerte_ pronto dejarán de reportar esa versión como vulnerable.

https://github.com/request/request/issues/2926#issuecomment-385087487

la versión 4.2.1 ha sido parcheada

https://github.com/hapijs/hoek/issues/247#issuecomment-385012074

Envié una solicitud para actualizar el CVE, espero que eso suceda pronto y que GitHub pueda actualizar su base de datos. Hasta que eso suceda, todo esto está fuera de mis manos. Lo dejo abierto con la esperanza de que otras personas lo encuentren.

!?

@dscalzi ,

hawk > v7.0.0 elimina el soporte para los nodos 4 y 6

https://github.com/hueniverse/hawk/blob/v7.0.1/.travis.yml

hawk >= v7.0.0 incluye hoek 5.x.x

https://github.com/hueniverse/hawk/blob/master/package.json#L19

hoek v5.x.x elimina el soporte para los nodos 4 y 6

https://github.com/hapijs/hoek/blob/v5.0.0/.travis.yml

¿Cómo va este problema ahora, por favor?

@diamont1001 ya está arreglado

@Bjornskjald ¿ estás seguro?

[email protected]/1 -> halcó[email protected] -> [email protected]

@ diamont1001 hoek 4.2.1 tiene la corrección de errores respaldada

@Bjornskjald

@diamont1001 porque si no fuera lo suficientemente vago como para leer toda la discusión, vería que es un error con GitHub y el mantenedor de hoek ya los contactó ...

@nlf ¡ Gracias por actualizar este hilo antes! ¿Alguna respuesta de Github todavía? Estoy pensando en hacerles un ping también...

¿actualización de estado?

¿actualización de estado?

@phillmv del personal de @GitHub ha publicado una explicación en https://github.com/hapijs/hoek/issues/247#issuecomment -386708295:

[...] Arreglamos las versiones sobre las que alertamos el lunes, y personalmente eliminé todas las alertas malas hoy. [...]

Hola, he leído toda la discusión pero sigo teniendo el problema.

Ejecuté la auditoría de npm y me informaron acerca de 11 vulnerabilidades en el paquete hoek.

Lo actualicé a 7.0.7 pero nada cambió. También actualicé el paquete hawk como se sugirió anteriormente, pero aún no cambió nada.

¿Puedes ayudarme por favor?

@NadGu por favor revise su archivo package-lock.json primero.

@diamont1001 hecho ahora mismo. La versión de hoek es 4.2.1. ¿Qué puedo hacer para actualizarlo?

[email protected] está bien.

Creo que solo tienes que esperar a que github actualice los datos, al menos lo hice en ese momento y funcionó.

@diamont1001 ¡Así que esperemos! Al menos hice todo lo que pude. ¡Gracias!

@nadgu ¡Hola!

¿Está diciendo que tiene un repositorio en GitHub donde todavía estamos marcando una versión de 4.2.1 como vulnerable? ¡Eso no debería estar pasando!

Envíe un correo electrónico a [email protected] con el enlace del repositorio y mencione @phillmv y nos encargaremos de eso :).

Este problema se ha marcado automáticamente como obsoleto porque no ha tenido actividad reciente. Se cerrará si no se produce más actividad. Gracias por sus aportaciones.

Comentario más útil

sí, hola :wave: hoek mantenedor aquí. la versión 4.2.1 ha sido parcheada . Las alertas de github están mal actualmente. Envié una solicitud para corregir el rango de versiones en el CVE y también acosé a algunas personas amables en github para que se encargaran de las cosas por su parte. _con suerte_ pronto dejarán de reportar esa versión como vulnerable.