<p>cockpit autorise la connexion root en utilisant son mot de passe même lorsque sshd est configuré pour ne pas autoriser la connexion root</p>

Cela signifie que lorsque l'administrateur interdit la connexion root de l'utilisateur via sshd, il est toujours possible via le cockpit où, pour autant que je sache, il s'agit d'un émulateur de terminal, ce qui le rend effectivement identique à la connexion via ssh.

Ce serait donc formidable si le cockpit pouvait partager la configuration PermitRootLogin avec sshd.

La configuration globale de sshd peut être sauvegardée en utilisant '/usr/sbin/sshd -T'. Cependant, sshd_conf prend en charge les blocs de correspondance et les options telles que PermitRootLogin peuvent définir des valeurs différentes pour différentes options de correspondance. Une configuration pour un hôte, un port, un utilisateur ou autre peut être vidé en utilisant '/usr/sbin/sshd -T -C "user=root" -C "host=localhost" ...'

La suggestion de Steff est d'utiliser un module pam appelé pam_check_sshd_config qui utiliserait les commandes ci-dessus pour vérifier si la connexion root est autorisée ou non.

De même, Cockpit pourrait respecter d'autres paramètres d'authentification sshd tels que AllowUsers, PasswordAuthentication et autres

Tous les 4 commentaires

Hmmm, je me demande si nous devrions avoir un gros bouton "respecter les paramètres de connexion ssh" pour contrôler cela. Dans de nombreuses distributions, il serait activé par défaut. Je me demande où vivrait un tel bouton. A besoin d'un peu plus de réflexion.

Souhaitez-vous participer à la mise en œuvre d'un tel module PAM ? Il pourrait être incubé dans nos sources. Nous avons déjà du code C brut et un module PAM dans src/reauthorize.

Solution : dans /etc/pam.d/cockpit indiquez ceci comme première ligne :

auth requisite pam_succeed_if.so uid >= 1000

Vous pouvez bien sûr interdire les connexions root dans /etc/pam.d/cockpit, tout comme on peut l'interdire pour ssh, gdm ou VTs. Il me semble erroné de "regarder" en quelque sorte la configuration PAM de ssh, car c'est une chose distincte et peut même ne pas s'appliquer au cockpit.

L'autre option consiste à toujours utiliser ssh pour se connecter également à localhost, comme le fait le mode hôte bastion, c'est-à-dire démarrer cockpit-ws avec --local-ssh (mais ce n'est pas quelque chose que nous testons ou documentons). Il est probablement préférable de traiter conceptuellement le cockpit comme parallèle aux connexions gdm, ssh ou VT (ce qui est vraiment le cas).

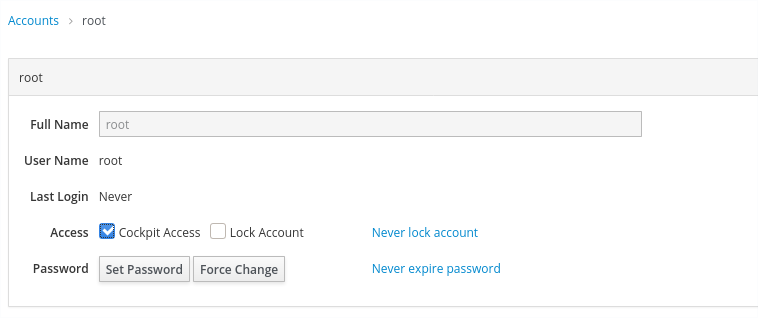

Le bouton doit être ajouté à /users#/root . Ce serait bien si la bascule pouvait être ajoutée à chaque utilisateur - vous pouvez empêcher les utilisateurs autres que root de se connecter au cockpit.

J'ai eu du mal sur la formulation, elle pourrait être mieux formulée.

Commentaire le plus utile

Solution : dans

/etc/pam.d/cockpitindiquez ceci comme première ligne :