<p>قمرة القيادة تسمح بتسجيل الدخول إلى الجذر باستخدام كلمة المرور الخاصة به حتى عندما يتم تكوين sshd لعدم السماح بتسجيل الدخول إلى الجذر</p>

هذا يعني أنه عندما لا يسمح المسؤول بتسجيل الدخول إلى المستخدم الجذر عبر sshd ، فإنه لا يزال من الممكن عبر قمرة القيادة حيث بقدر ما أعرف هو المحاكي الطرفي مما يجعله فعالًا تمامًا مثل تسجيل الدخول عبر ssh.

لذلك سيكون من الرائع أن تقوم قمرة القيادة بطريقة ما بمشاركة تكوين PermitRootLogin مع sshd.

يمكن التخلص من التكوين العام لـ sshd باستخدام '/ usr / sbin / sshd -T'. ومع ذلك ، يمكن لـ sshd_conf دعم كتل وخيارات المطابقة مثل PermitRootLogin تعيين قيم مختلفة لخيار تطابق مختلف. يمكن تفريغ تكوين لمضيف أو منفذ أو مستخدم معين أو نحو ذلك باستخدام '/ usr / sbin / sshd -T -C "user = root" -C "host = localhost" ...'

اقتراح Steff هو استخدام وحدة pam تسمى مثل pam_check_sshd_config والتي تستخدم الأوامر أعلاه للتحقق مما إذا كان تسجيل الدخول إلى الجذر مسموحًا به أم لا.

وبالمثل ، يمكن أن تحترم Cockpit إعدادات مصادقة sshd الأخرى مثل AllowUsers و PasswordAuthentication وغيرها

ال 4 كومينتر

هممم ، أتساءل عما إذا كان يجب أن يكون لدينا مقبض إعدادات تسجيل الدخول "احترام ssh" للتحكم في ذلك. في العديد من التوزيعات سيتم تشغيله بشكل افتراضي. أتساءل أين سيعيش مثل هذا المقبض. يحتاج إلى مزيد من التفكير.

هل أنت مهتم بالمساعدة في تنفيذ وحدة PAM؟ يمكن احتضانها في مصادرنا. لدينا بالفعل كود C خام ووحدة PAM في src / إعادة التفويض.

الحل: في /etc/pam.d/cockpit اجعل هذا السطر الأول:

auth requisite pam_succeed_if.so uid >= 1000

يمكنك بالطبع عدم السماح بتسجيل الدخول إلى الجذر في /etc/pam.d/cockpit ، تمامًا كما يمكن للمرء عدم السماح به لـ ssh أو gdm أو VTs. يبدو لي أنه من الخطأ "إلقاء نظرة على" تكوين PAM الخاص بـ ssh ، حيث إنه شيء منفصل وقد لا ينطبق حتى على قمرة القيادة.

الخيار الآخر هو استخدام ssh دائمًا لتسجيل الدخول إلى المضيف المحلي أيضًا ، كما يفعل وضع المضيف الأساسي ، أي بدء قمرة القيادة بـ --local-ssh (ولكن هذا ليس شيئًا نختبره أو نوثقه). ربما يكون من الأفضل التعامل مع قمرة القيادة من الناحية المفاهيمية على أنها موازية لتسجيلات دخول gdm أو ssh أو VT (وهي كذلك بالفعل).

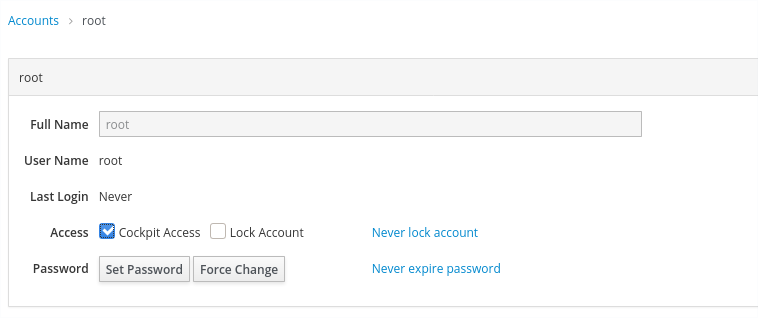

يجب إضافة المقبض إلى /users#/root . سيكون من الجيد ، إذا كان من الممكن إضافة مفتاح التبديل إلى كل مستخدم - يمكنك تعطيل المستخدمين بخلاف الجذر من تسجيل الدخول إلى قمرة القيادة.

لقد جاهدت بشأن الصياغة ، يمكن صياغتها بشكل أفضل.

التعليق الأكثر فائدة

الحل: في

/etc/pam.d/cockpitاجعل هذا السطر الأول: