<p>kokpit memungkinkan login root menggunakan kata sandinya bahkan ketika sshd dikonfigurasi untuk tidak mengizinkan login root</p>

Artinya ketika admin melarang user root login via sshd, masih bisa via cockpit dimana sejauh yang saya tahu adalah terminal emulator yang membuatnya sama efektifnya dengan login via ssh.

Jadi akan sangat bagus jika kokpit entah bagaimana bisa berbagi konfigurasi PermitRootLogin dengan sshd.

Konfigurasi global sshd dapat dibuang menggunakan '/usr/sbin/sshd -T'. Namun, sshd_conf mendukung Blok pencocokan dan opsi seperti PermitRootLogin dapat diatur ke nilai yang berbeda untuk opsi Pencocokan yang berbeda. Konfigurasi untuk host tertentu, port, pengguna atau lebih dapat dibuang menggunakan '/usr/sbin/sshd -T -C "user=root" -C "host=localhost" ...'

Saran Steff adalah menggunakan modul pam yang disebut seperti pam_check_sshd_config yang akan menggunakan perintah di atas untuk memeriksa apakah login root diizinkan atau tidak.

Demikian juga, Cockpit dapat menghormati pengaturan otentikasi sshd lainnya seperti AllowUsers, PasswordAuthentication, dan lainnya

Semua 4 komentar

Hmmm, saya ingin tahu apakah kita harus memiliki tombol besar 'menghormati ssh login settings' untuk mengontrol ini. Di banyak distro itu akan aktif secara default. Aku bertanya-tanya di mana tombol seperti itu akan tinggal. Perlu sedikit lebih banyak pemikiran.

Apakah Anda tertarik untuk membantu mengimplementasikan modul PAM tersebut? Itu bisa diinkubasi di sumber kami. Kami sudah memiliki kode C mentah dan modul PAM di src/reauthorize.

Solusi: Di /etc/pam.d/cockpit jadikan ini sebagai baris pertama:

auth requisite pam_succeed_if.so uid >= 1000

Anda tentu saja dapat melarang login root di /etc/pam.d/cockpit, seperti halnya seseorang dapat melarangnya untuk ssh, gdm, atau VT. Tampaknya salah bagi saya untuk entah bagaimana "melihat" konfigurasi PAM ssh, karena ini adalah hal yang terpisah dan bahkan mungkin tidak berlaku untuk kokpit.

Pilihan lainnya adalah selalu menggunakan ssh untuk login ke localhost juga, seperti mode bastion host, yaitu memulai kokpit-ws dengan --local-ssh (tapi itu bukan sesuatu yang kami uji atau dokumentasikan). Mungkin yang terbaik adalah memperlakukan kokpit secara konseptual sebagai paralel dengan login gdm, ssh, atau VT (yang sebenarnya).

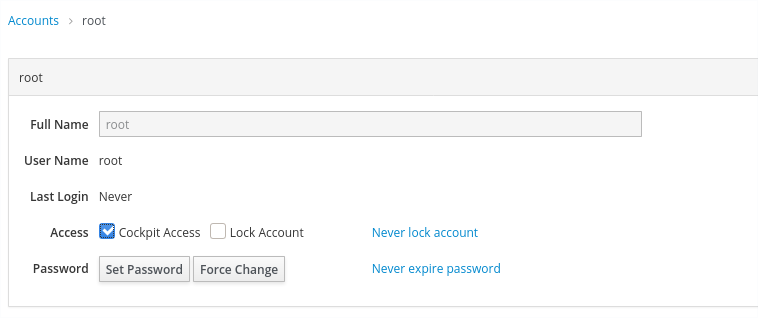

Kenop harus ditambahkan ke /users#/root . Alangkah baiknya, jika sakelar dapat ditambahkan ke setiap pengguna - Anda dapat menonaktifkan pengguna selain root dari masuk ke kokpit.

Saya berjuang pada kata-kata, itu bisa diungkapkan dengan lebih baik.

Komentar yang paling membantu

Solusi: Di

/etc/pam.d/cockpitjadikan ini sebagai baris pertama: